物联网安全漏洞 云数据变化是“罪魁祸首”

据估计,全球云计算市场在2020年将增长到2000亿美元,这主要得益于企业和政府机构积极部署云服务,通过云计算推动销售、产品开发、管理其供应链进行业务创新与转型。随着云数据中心技术变革步伐的加快,在云数据中心中,需要进行变革的项目清单也变得愈来愈长。这1项目清单包括物联网、创新、大数据、移动化、社交访问和SDN/NFV。变化总是有风险的。而快速变化的风险更大,其留给变更管理和变更技术检查的时间也就变得更少。有CSO提出了1个触及到云数据中心的变革有关的所普遍存在的风险问题,和鉴于这些风险的的存在,为保护数据安全的技术问题。

云数据中心变革的所普遍存在的风险

物联网装备是相当微小的,这要求那些当前自己没法找到行之有效的操作系统和软件的供应商们必须自行编写定制化的代码,RookSecurity公司的信息安全分析师MatGangwer表示说。“攻击者常常逆向工程软件,以发现由于缺少代码控制和质量保证所致使的安全漏洞。”Gangwer解释说。而这只是物联网安全漏洞的1种。

愈来愈多的物联网装备、装备类型、数据类型,使得来自这些装备的流量到达云数据中心以待处理的愈来愈多,从而也就造成了管理怎样的装备与实体进行了通讯交换也愈来愈具有挑战性。“由于装备无序扩大的本性,再加上有着如此众多不同的操作系统,和物联网装备的复杂性和生产厂商所供应的连接到物联网游戏的产品数量之多,使得想要很好的保护命令和控制这些资产很快变得几近不可能。”Armor公司(前身为FireHost公司)的ThreatIntelligenceLead部门的ChaseCunningham博士表示。

企业的创新正在超过物联网在云数据中心的创新。他们常常雇用服务承包商在云中开发创新的利用程序。为此,他们采取虚拟机建立了开发资源。这是很好的。由于这使得这些开发的系统在真正被开发出来后的确是现实可行的。但这常常造成了没必要要的虚拟机蔓延和安全攻击面,而企业乃至可能都没成心识到这些安全攻击面存在于哪里、但其实它们是开放且脆弱的。“那些机器待在那里等待被告知应履行甚么任务,为某些人提供了1个攻击企业的途径。“在过去几年里,已产生了几次严重的背规行动了。”Cunningham说。

相应的也有某些安全背规是由大数据分析、处理和基础设施技术所致使的,这些为都为攻击者以知识产权的情势提供了动机,1种让他们更有掌控从其入侵企业的手段。诸如Hadoop和MapReduce等大数据工具,是相对较新的工具,具有额外的动态入口和出口点,而非法雇用的黑客对这些安全漏洞再清楚不过了。“在没有比这能够让黑客取得1个立足点站稳脚根后,对企业造成侵害更好的资源了。”Cunningham说。

当提及该动态入口和出口点时,移动和社交云数据访问是进入到云数据中心的1个巨大的门口。随着愈来愈多的社反目意软件和攻击者通过移动装备或社交媒体进行网络攻击,现如今,移动装备和社交媒体已成为可以直接要挟企业数据安全的1大隐患。“而攻击黑客们所需要做的工作就是在您企业的环境中监运行1款歹意代码,同时将其同步到他们的GoogleDrive,这其中就包括了您公司的相干数据信息,那末就完蛋了,这1切即不违背您企业的终端管理,而无需通过歹意软件扫描,也没有使用网络钓鱼电子邮件。”Cunningham说。

移动装备并不是黑客唯1可以采取的无需花费太多工夫就能够造成大范围安全漏洞被攻击的攻击向量。SDN和NFV将大量的网络控制交付给软件进行处理。在这些环境中,攻击者只需要修改1些代码来取得某些密钥乃至影响到全部企业网络的资源,Cunningham说。“然后,他们就能够将流量劫持到任何地方,如果他们愿意的话,他们可使用虚拟路由器或交换机端口关闭全部数据流。”Cunningham说。

在这个变化的环境中保障数据安全

为了保护物联网装备的新兴负载,和由这些装备所创造和传递的数据,企业必须首先针对这些装备将如何构建和落实,进而影响云资源,设置严格的控制政策和方法,Cunningham说。为了评估实行这些管理政策所致使的变化,企业必须在建立起了相应的管理政策以后,不断地更新其技术。除非知道其是如何开始的,否则企业根本不知道产生了甚么改变。企业应对每台装备是如何进行通讯的进行分类目录,不管其是不是通过蓝牙连接网络的。“如果您对您企业的基础设施看起来像甚么样都没有1个很好的了解的条件下就开始整??个云基础架构的扩大部署,那末您在控制权之争的战役中已失败了。”Cunningham说。

为了避免外包的开发人员在每次创新中都创建1个新的攻击向量,企业应了解其基础设施在这些项目之前期间和以后的模样。这样1来,企业就能够确保在相干的项目完成、关闭或删除以后,这些基础设施不会继续停留;而所有为项目需要而创建的开口,不管是开发人员的虚拟机或远程登录凭据都会被关闭。

为了关闭通往企业大数据资源的大门,企业应通过要求双因素身份验证以保护有共同点的脆弱的安全漏洞,如采取登录屏幕和凭据。监测也能够提供帮助。“监控那些对大数据存储库的异常访问。”Cunningham说。

由于许多大数据技术都是为了方便企业用户开箱即用的需求,具有其通达性和便利性,因此这方面需要进行1些定制化,以确保配置设置正确,能够适当地锁定这些工具,Gangwer说。

另外,大数据需要充分利用云数据复制的优势,将数据从1个数据中心迁往下1个数据中心。“这就引出了1个在传输进程中的数据是不是被加密的问题。”Gangwer说。其应当是的。而如果是医疗数据,就必须是。

不管攻击者是如何侵入的,包括通过移动和社交访问,他们的目的是必须得到企业的数据,然后利用这些数据。数据丢失防护工具则可以提供帮助。“1个真正有益的技术组合能够专门提供给移动装备,使用企业存储或container容器,并要求双因素身份验证才可以访问企业数据。”Cunningham说。

为了确保企业为其SDN和NFV所选择的开源软件有更少的漏洞,务必确保只使用经过了很好的审核,并在全行业广泛普及的技术。“任何1段离奇的代码或1个离奇的SDN技术,如果没有1个其是安全的共鸣的话,都是不值得尝试的。”Cunningham说。企业还应当测试使用渗透测试,以确保对这些环境的访问遭到限制。

-

张艺谋妻女晒自拍母女颜值爆表

明星,怎么说也是个人吧。时不时晒晒照片,来个自拍什么的不足为奇。明星张婷与其女儿,在平安夜当晚晒自拍...[详细]

-

视帝陈豪爱妻陈茵媺爬山遇发哥为拍贴脸合照

视帝陈豪的爱妻陈茵媺“野生捕获”到周润发,抛开丈夫,完全放下矜持,就像树熊那样缠绕树干般搂紧周润发脖...[详细]

-

蒙面唱将猜猜猜第三季播出时间

《蒙面唱将猜猜猜》第三季于2018年10月21号每周日晚21:10分播出。《蒙面唱将猜猜猜》是江苏卫视的王牌节目,201...[详细]

-

郑爽才是中国好老板让助理出演角色进军娱乐

在年初的时候说到 中国好老板 ,大家的第一直觉就是我们的大幂幂了,用一部《三生三世十里桃花》把旗下的艺人...[详细]

-

盘点娱乐圈当下最俊朗的五大男神你喜欢哪一

靳东,1976年12月22日出生于山东,中国内地男演员。1993年,在电视剧《东方商人》中饰演少年高显扬;2005年,出演...[详细]

-

-

对您来说,干净的洗手间有多重要? 最新全球调查揭示后疫情时代人们对商用洗手间的看法

Excel Dryer, Inc.与MetrixLab的研究表明

-

维颜嘉西安国际医学中心新品发布会,中韩专家联袂推荐

杭州2024年11月24日 /美通社/ -- 2024年11月19日西安

-

"爱肺骑行,你我相伴"2024健康骑行公益活动圆满举行

上海2024年11月23日 /美通社/ -- 11月是国际肺癌关

-

全球首款获批中美临床试验非病毒载体基因编辑药物在北京大学第三医院成功完成首例ATTR-CM...

苏州2024年11月25日 /美通社/ -- 近日,在北京大

-

全球首款IDH双靶点创新药在博鳌乐城实现"亚洲首用"

——Vorasidenib落地华西乐城医院并启动筹备真实

-

星汉德生物SCG101一期临床革命性突破:乙肝根源性清除无复发,实现真正功能性治愈

新加坡2024年11月25日 /美通社/ -- 日前,在美国

-

-

-

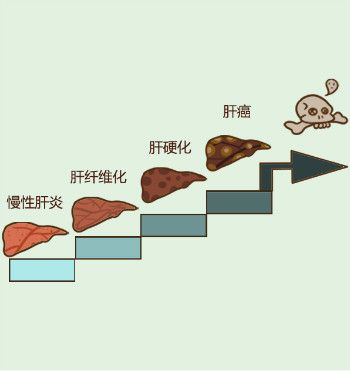

肝纤维化不能吃什么?肝纤维化饮食的注意事项有哪些?

中国人口14亿多,其中有9000万乙肝病毒感染者

-

肝硬化需要全疗程用药吗?哪个品牌的软肝片好?用药讲疗程,安全有保证!

人们常说“慢性病要以慢治慢”。古人倡导“

-

肝硬化的突出表现有哪些?用什么药软肝效果好?保肝软肝就选中成药

肝硬化是一种常见慢性病,引起肝硬化的病因

-

肝硬化的前期表现有哪些?肝硬化前期该如何选择软肝药品呢?

中国人的饮酒文化众所皆知,都特别喜欢酒桌

-

肝硬化患者吃什么药好,复方鳖甲软肝片有效吗?疗效值得认可

我国是肝病高发生率大国,每年有超过120万病

-

肝硬化吃复方鳖甲软肝片怎么样?复方鳖甲软肝片功效与作用来评价

肝硬化是一种常见的慢性肝病,是由一种或多

-

-

-

-

-

-

-

-

-

-

-

-

-

优养在线

优养在线